|

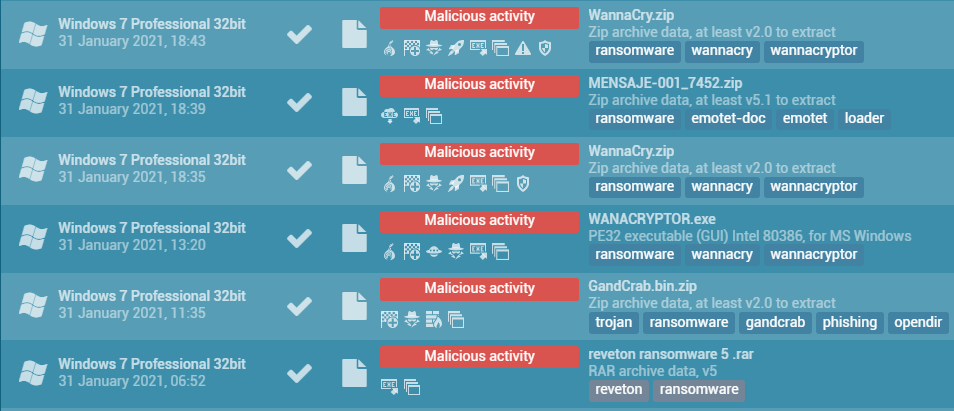

Ransomware 勒索軟體,根據其行為可以區分為 螢幕遮蔽勒索(Splash Screen, 稱為 Screen Locker Ransomware), 開機變更勒索(Change MBR, 稱為Boot Locker Ransomware), 竊密公布勒索(Steal Info, 稱為 Leakware 或 Doxware), 檔案加密勒索(Encrypt Files, 稱為Crypto Ransomware) 等等種類。目前為止,除少數案例之外,勒索軟體多為檔案加密勒索型態佔極大多數。 當然,為了彰顯網路犯罪者的技術實力與公信力,目前加密勒索攻擊者,多半會在暗網公布被駭公司機構的失竊檔案,或者要求被駭人提供若干被加密檔案,讓攻擊者將檔案解密還原給被駭人看看,以此表示攻擊者確實有相當技術實力。 從2016年開始,檔案型態的加密勒索,被駭人越來越多。除了歐美知名大型公司機構之外,在2020年開始,亞洲的中小企業也逐漸成為檔案加密勒索的攻擊目標。在2018年到2021年間,加密勒索攻擊成為新興網路犯罪型態,並逐漸發展成為產業鏈規模,稱為加密勒索雲端服務(Ransomware as a Service, RaaS)。這些加密勒索犯罪家族(或犯罪組織家族)在國際知名的有下列名稱:[1][2]

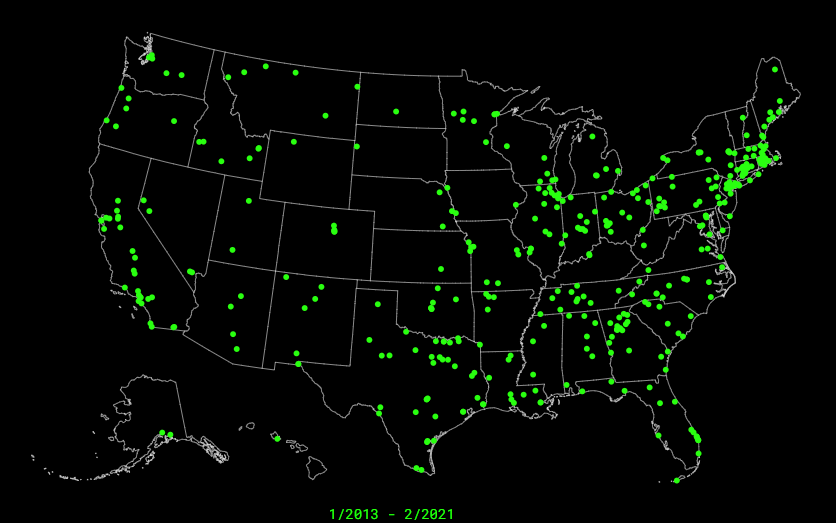

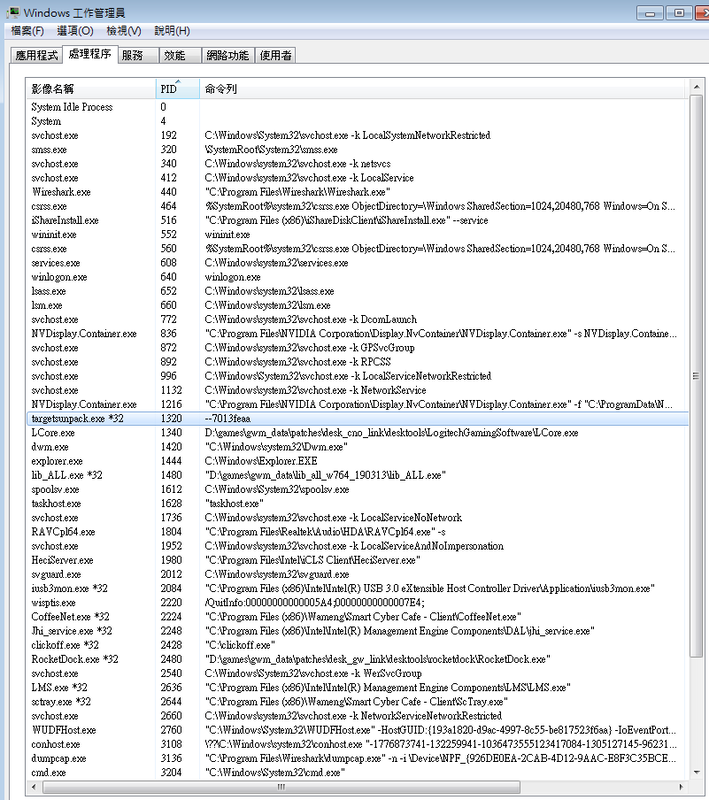

2013年至2021年, 全美各地累計遭受加密勒索攻擊案例[3] 除了少數加密勒索攻擊程式之外,多數的攻擊程式在作業系統的執行程序清單中,都會明顯出現並且有極為明顯的三項特徵:

除了加密動作的耗時之外,另外一方面,也會產生許多網路異常封包,我們可以早期偵測得到這些異常封包,並關閉該受害電腦主機。 此外,有些加密勒索攻擊程式,會有更獨特的網路異常封包,例如被駭主機突然產生暗網TOR通訊封包,也是一種早期偵測異常的方式之一。像是LooCipher, WanaCrypto就有這種明顯的異常暗網通訊特徵。 後面幾篇,我將針對幾個典型加密勒索程式,使用NSPA-Skills(NSPA技巧),進行封包分析。 在網路攻擊與防守的戰場,NSPA/NTPA 網路封包分析協會與各位會員同在 !! [1] https://www.coveware.com/blog/q3-2020-ransomware-marketplace-report, "Q3 Ransomware Demands rise: Maze Sunsets & Ryuk Returns (coveware.com)"

[2] https://app.any.run/submissions [3] https://statescoop.com/ransomware-map/

0 評論

Ransomware, 加密勒索不是新的網路威脅,它從1989年便開始出現。在網際網路發展迅速的現今世界,加上暗網通訊與加密數位貨幣的興起,這類攻擊從2010年便開始逐漸升溫。但是,在2016年以後,網路加密勒索攻擊數量突然大幅增加,2020年更是創下高峰!! 包括台灣在內的世界各大商業公司與政府機構,被加密勒索攻擊的災難事件頻傳不已。

根據近年的研究[1][2][3][4][5][6],加密勒索攻擊可以歸納成為3個主要階段: 入侵階段(Delivery Stage)、破壞階段(Sabotage Stage)、勒索階段(Extortion Stage),而這三個階段的前2項,可能會產生網路異常封包(不同攻擊組織的不同加密勒索家族,網路行為不同)根據NTPA協會的實驗與研究,這些異常封包可以區分下列幾個項目:

幾乎所有的加密勒索攻擊,皆會產生『入侵階段(Delivery Stage)』。在這個階段,加密勒索攻擊者會透過各種方式,將加密勒索程式包裝後,傳送到被害人的電腦主機。雖然這個Delivery的方式有很多種,目前可以歸納出常見主要幾種方式:

在網路攻擊與防守的戰場,NSPA/NTPA 網路封包分析協會與各位會員同在 !! 下一篇,我將針對幾個加密勒索家族的主要行為分類,進行說明與封包分析。 [1]: P. T. Nolen Scaife, Henry Carter and K. R. Butler.Cryptolock (and drop it): Stopping ransomware attacks on user data. In 2016 IEEE 36th International Conference on Distributed Computing Systems, pages 303–312, 2016. [2]: Miss. Harshada U. Salvi, Mr. Ravindra V. Kerkar, “Ransomware: A Cyber Extortion”, Asian Journal of Convergence in Technology Volume II Issue III Issn No.:2350-1146, I.F-2.71, 2016 [3]: J. Zorabedian, "Anatomy of a ransomware attack: CryptoLocker, CryptoWall, and how to stay safe (Infographic)", Sophos, 2015. [4]: N. Hampton, Z. Baig, and S. Zeadally, “Ransomware behavioural analysis on windows platforms,” J. Inf. Secur. Appl., vol. 40, pp. 44–51, 2018. [5]Yaqoob, Ibrar, et al. "The rise of ransomware and emerging security challenges in the Internet of Things." Computer Networks 129 (2017): 444-458. [6]O'Kane, Philip, Sakir Sezer, and Domhnall Carlin. "Evolution of ransomware." IET Networks 7.5 (2018): 321-327. |

Proudly powered by Weebly

RSS 訂閱

RSS 訂閱